Ny trend innen digital svindel og datainnbrudd

Av Tommas Tømmernes, leder IT-sikkerhet hos Atea

14. mar 2023

Lesetid: 2 min

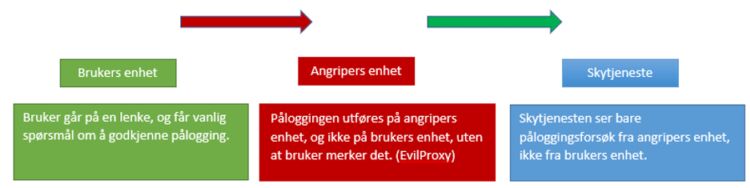

Våre IT-sikkerhetseksperter har de siste tiden sett en ny trend der IT-kriminelle lurer brukere til å benytte sin to-faktorpålogging (for eksempel eget passord og engangskode) på falske kontoer/angripers enhet. Brukerne blir lurt til å gjøre dette gjennom en falsk lenke eller lignende metode, sier Thomas Tømmernes, leder for IT-sikkerhet i Atea.

Thomas Tømmernes

Hva om en bruker blir lurt til å godkjenne en falsk pålogging? Der bruker tror hen logger inn på sin egen enhet, men i realiteten er på angripers enhet? Alt som skal til for ett slikt angrep, er at angriper får bruker til å gå til en lenke som angriper har kontroll over. Disse er gjerne lenker som vi er kjent med fra «gammeldags» svindeleposter

Hvordan går svindlerne frem?

Etter angrepet er utført, er angripers enhet godkjent av bruker, og er godkjent for så lang tid som organisasjonen har bestemt. Dette er som standard 90 dager, men vanligvis er oppsettet færre antall dager.

I dette tidsrommet har angriper full kontroll over brukerens konto, og står fritt til å gjøre det angriper har behov for på denne kontoen. Dette innbefatter, men er ikke begrenset til;

- Stjele informasjon

- Sende falske faktura internt eller eksternt

- Sette opp egen to-faktor løsning på konto

- Lure andre i organisasjonen til å installere skadevare

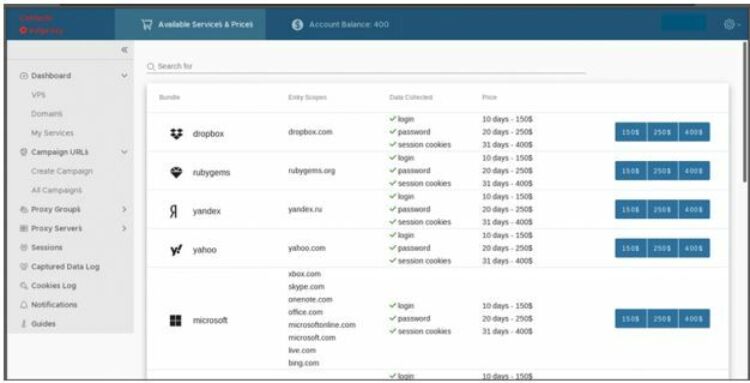

Oppsettet for å gjennomføre ett slikt angrep er nå tilgjengelig som en tjeneste, med grafisk brukergrensesnitt. Her er det mange forskjellige skytjenester som kan forfalskes.

EVILPROXY konfigureringsside. (bildet er gjort litt uklart med hensikt)

I tillegg er det mulig for de litt mer teknisk avanserte angripere å sette opp en slik infrastruktur selv, og det tar i snitt en time før man er klar til å sende ut lenker.

Tiltak

I hovedsak er det flere løsninger for problemet.

Svindelbeskyttet pålogging:

- Det helt grunnleggende for å unngå denne typen angrep, er sikkerhetsopplæring og sikkerhetskultur.

- En modenhetsanalyse som avdekker hvilke roller i virksomheten som er sårbare og kansje treger et oppdatert miljø eller et ekstra lag med sikkerhet.

- FIDO2 nøkler – slik som f.eks Yubikey fra Yubico. (Kan beskytte flere skytjenester)

- Windows Hello for Business fra Microsoft (Azure AD)

- Sertifikatbasert autentisering slik som smartkort. (Kan beskytte flere skytjenester)

- Enheter under organisasjonens kontroll (se mer lengre ned)

Disse vil hindre at en angriper får innsyn i påloggingstrafikken, og kan da ikke misbruke påloggingen.

Enheter under organisasjonens kontroll

Her har organisasjoner mulighet til å tillate pålogging kun ifra kontrollerte og kjente enheter som er innrullert. Ved bruk av Conditional Acccess kan organisasjonen velge hvilke enheter som oppfyller nødvendige krav.

Dette kan være krav om at enheter (datamaskiner og telefoner) er styrt av Intune, eller at datamaskiner er den del av lokal AD.

Det er viktig å begynne med de brukergruppene som har myndighet til å beordre utbetalinger, eller utføre utbetalinger. I tillegg bør intern IT-avdeling sikre seg selv og organisasjonen med tiltakene ovenfor.

Andre løsninger som kan beskytte brukere som ikke er en del av organisasjonen er også mulig å få på plass, men dette er avhengig av lisens, bruksmønster og ulemper. Dette må utarbeides i samråd med organisasjonen og de mulighetene man har.

Atea anbefaler fortsatt to-faktor på det sterkeste

To-faktor beskyttelse har vært den mest vellykkede IT-sikkerhetsløsningen som er satt, og er fortsatt viktig å ha. Fordi den gjør det mye vanskeligere for uvedkommende å få tilgang til det aktuelle systemet.

Det gjelder også i tilfeller hvor brukernavn og passord er på avveie. Så det er en sterk anbefaling til alle privatpersoner og virksomheter.